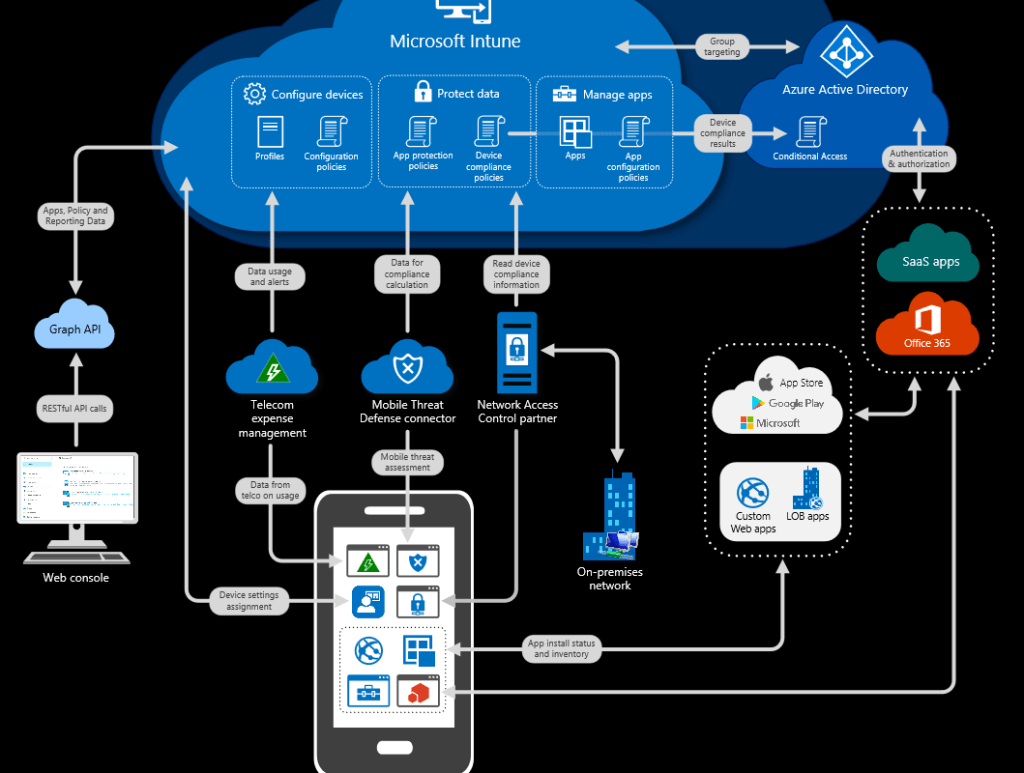

A Microsoft Intune MDM megoldása már régóta a piacon van, lefedve a Windows, Android, macOS, Linux és iOS platformok menedzselését. A Microsoft azóta több szolgáltatást is fejlesztett és ezeket különböző csomagokba építette, igényekre reflektálva (Távoli segítség, firmware frissítést stb.)

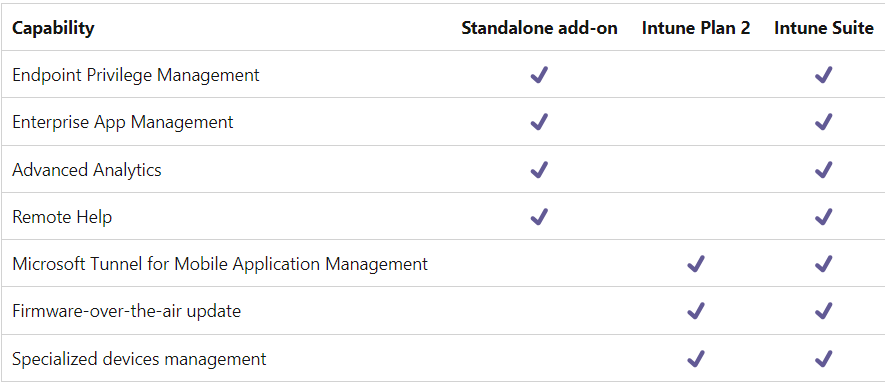

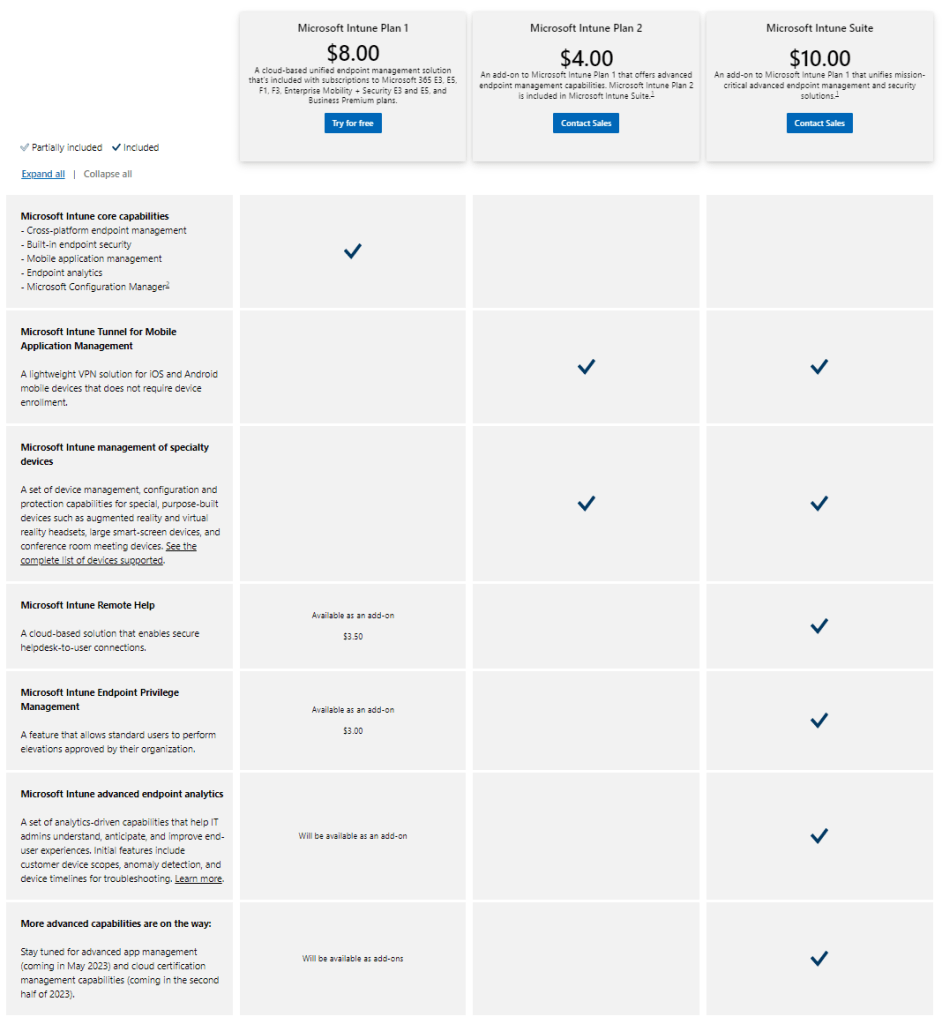

Az alábbi táblázat mutatja az Intune Suite funkcióit, a licenszelésre később kitérünk:

Nézzük meg egyenként a funkciókat, röviden áttekintve:

- Endpoint Privilege Management: Az EPM segítségével a standard jogosultságú felhasználók végrehajthatnak különböző feladatatokat, amik admin jogosultságot igényelnek (pl. alkalmazástelepítés, driver install, stb). Az IT-adminok különböző policykat küldhetnek a gépekre, ahol a felhasználó használhatja a “Run with elevated access” opciót és indoklás megadávásal elvégezheti a feladatot.

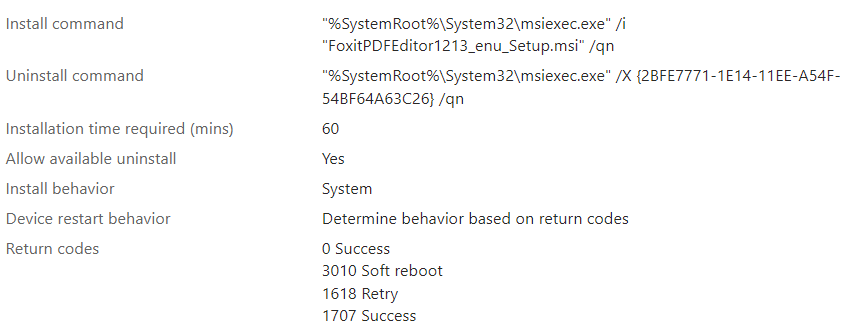

- Enterprise App Management: egy előregyártott Win32 alkalmazásgyűjtemény, ami tartalmaz Microsoft és 3rd party alkalmazásokat (pl. Foxit PDF Reader, Dell Command Update stb). Az alkalmazásokat előre paraméterezték (detection rule, install-uninstall script) igy azonnal használatba vehetőek. Az itt található alkalmazások automatikus frissitik magukat, a kliensgépen is.

- Advanced Analyitcs: az AA segítségével proaktívan felderíthetők és megoldhatók a kliensgépeken található problémák (alkalmazás összeomlások, legfagyások, váratlan gépújraindulások stb) vagy akár a laptopok akkumulátor-problémái is azonosíthatók.

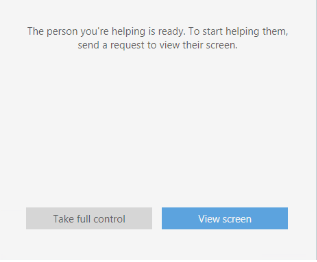

- Remote Help: biztonságos helpdesk kapcsolat Windows/Android/macOS eszközök felé. Ennek segítségével a helpdesk tud kapcsolódni az adott eszközre és láthatja a képernyőjét, átveheti az irányítást is. A biztonságot a role-based access adja, szigorúan meghatározott szerepkörökkel. Ez különösen hasznos funkció, ha külső hálózatban lévő gépet kell távolról supportálni.

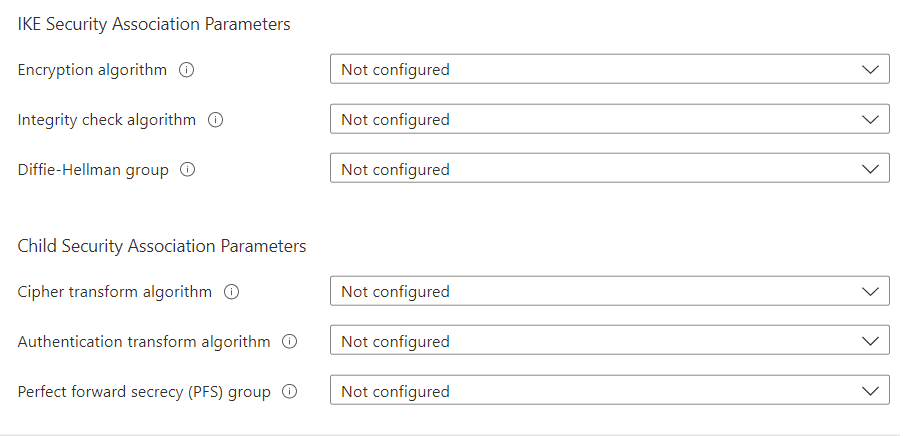

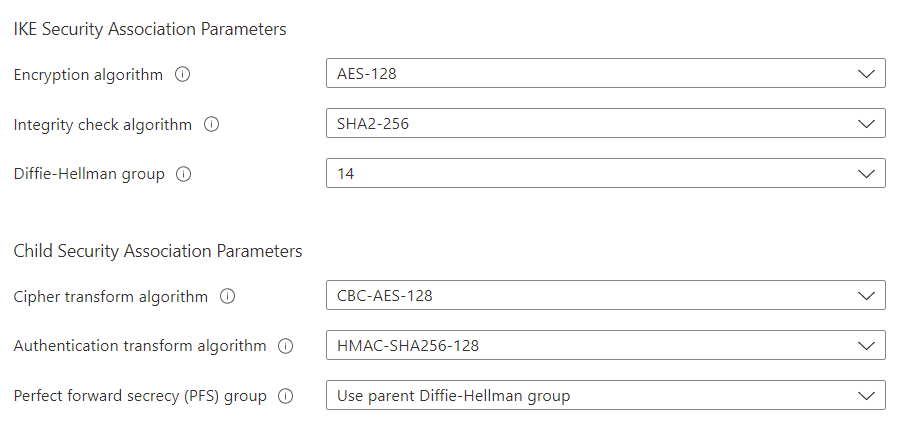

- Microsoft Tunnel for Mobile Application Management: amennyiben használunk Microsoft Tunnel VPN Gateway-t, a Tunnel for MAM szolgáltatással ki tudjuk terjeszteni az elérést a nem-enrollolt, nem menedzselt eszközökre is. A felhasználó a nem menedzselt eszközével is el tud érni belső hálózaton található erőforrásokat, SSO-val, modern hitelesítéssel, Conditional Access szabályokkal. Ez Android és iOS platformokra vehető igénybe.

- Firmware-over-the-air-update: bizonyos támogattott eszközök automatikus firmware frissítését teszi lehetővé, pl. Zebra vagy Samsung Knox eszközök.

- Specialized device management: AR/VR headsetek (RealWear, HTC eszközök), Microsoft Teams Rooms, Microsoft HoloLens eszközök menedzselését teszi lehetővé.

Licenszelés:

Alapvetően szükséges a Microsoft Intune licensz megléte. Ez lehet Business Premium vagy E3/E5 licensz, esetleg standalone Intune előfizetés. Erre lehet fűzni az Intune Plan 2-t ( Tunnel for MAM és specialty device management képességek) vagy az Intune Suite-ot, ami minden funkciót tartalmaz. Fontos azonban hangsúlyozni: az Intune Suite-hoz szükség van az alap Intune licenszre!

Leggyakoribb igény esetleg a Remote Help lehet, ezt add-on formájában meg lehet vásárolni az alap Intune licenszhez, 3,5 USD/hó/felhasználó áron.

A többi elérhető szolgáltatást igénybevételét is lehet mérlegelni, igénybe venni.