A Windows patchelés mindig fontos feladat volt. Figyelemmel kellett kísérni a havonta érkező hotfixeket, és mivel ezek sokszor tartalmaznak biztonsággal kapcsolatos hibajavításokat is, gondoskodni kellett a telepítésükről. A cikkemben megmutatnék két megközelítést, illetve tennék best practice javaslatot is, hogyan csökkenthető a patchelés unalmas munkája.

Mi a tradícionális megoldás?

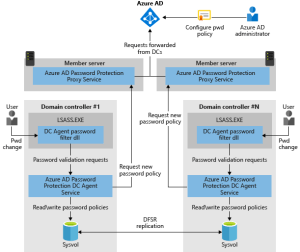

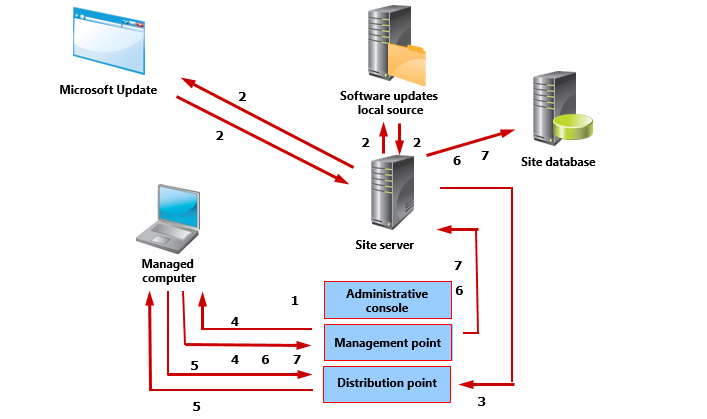

Nagyobb cégeknél jellemzően SCCM-mel végzik a patchelést. Az SCCM egy nagyon sokoldalú, robosztus termék, tökéletesen megfelel a célnak. Nagy előnye a granularitás, igen részletekbe menően szabályozható (milyen patcheket küldünk ki, mikor küldjük, gépcsoportok szerinti telepítések, riportolási funkciók)Hátránya viszont, hogy komoly infrastruktúrát igényel, domaines környezetet, szakembereket. A megnőtt mobilitási igényeknél (pláne a COVID okozta remote work hullám) figyelni kell a hálózattól távollévő gépek menedzsmentjére. Nehézség lehet, ha egyszerre sokszáz gép tölti a frissítéseket a belső hálózatról, VPN-en keresztül. Ez mind a céges sávszélességet terheli.A SCCM patch workflow-t az alábbi ábra szemlélteti nagy vonalakban: Az SCCM adminisztrátornak minden hónapban össze kell állítania egy szoftvercsomagot, azt eljuttatni a disztribúciós pontokra, gépcsoportokra telepítést meghatározni, később pedig monitorozni a sikeres-sikertelen telepítéseket.

Az SCCM adminisztrátornak minden hónapban össze kell állítania egy szoftvercsomagot, azt eljuttatni a disztribúciós pontokra, gépcsoportokra telepítést meghatározni, később pedig monitorozni a sikeres-sikertelen telepítéseket.

Mi a modern megoldás?

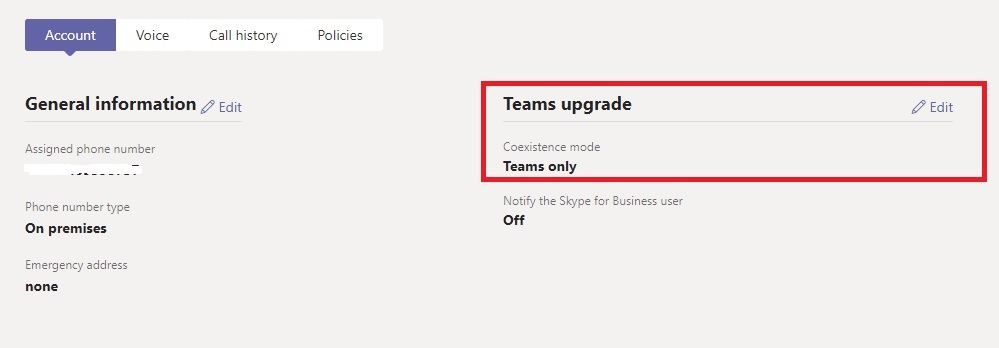

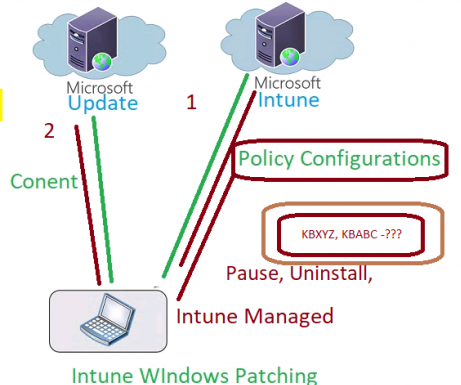

A Microsoft által modernnek hívott megoldást az Intune biztosítja. Ebben az esetben nincs szükség helyi infrastruktúrára, disztribúciós pontokra, egyéb megoldásokra. A patch menedzsmentet az Intune-on át a Microsoft Update biztosítja, a kliensek oda fordulnak és töltik le a frissítéseket. Ez a fent részletezett remote work scenárióknál komoly sávszélesség és erőforrás-spórolás a céges infrát tekintve.Az Intune patch management workflow az alábbi képen látható:

Melyik a jó megoldás?

Általánosságban elmondható, ha nem előírás a nagyfokú kontroll a patch menedzsment minden lépésében, akkor érdemes a modern (Intune) megközelítést használni. A gépek az Intune-on át megkapják a windowsupdate policyket és azok mentén töltik le a frissítéseket a Microsoft Update-ről és telepítik. Evvel a megoldással biztosítható, hogy gyors legyen az update terítés és a gépek mindig a friss patcheket telepítsék.

Üzemeltetési oldalról is jóval könnyebb ennél a forgatókönyvnél, nincs szükség a fent részletezett lépésekre (patch csomagok összeállítása, deployment stb). A céges infrastruktúrát sem terheli a patch folyamat (sávszélesség, szerverek, tárhely)

A következő cikkembe bemutatom részletesen, hogy miként lehet az Intune-ra terelni a frissítési mechanizmust.