Adott egy subordinate CA, melynek lejár a tanúsítványa, így megújításra szorul.

Az eljárás egyszerű:

certutil -RenewCert ReuseKeys

Viszont előfordulhat hogy hibaüzenetet kapunk:

CertUtil: -renewCert command FAILED: 0x80070003 (WIN32: 3 ERROR_PATH_NOT_FOUND)

CertUtil: The system cannot find the path specified.

Jó tudni, hogy az elérési útnak léteznie kell, ahova a req file kerülne, különben a fenti hibaüzenetet kapjuk.

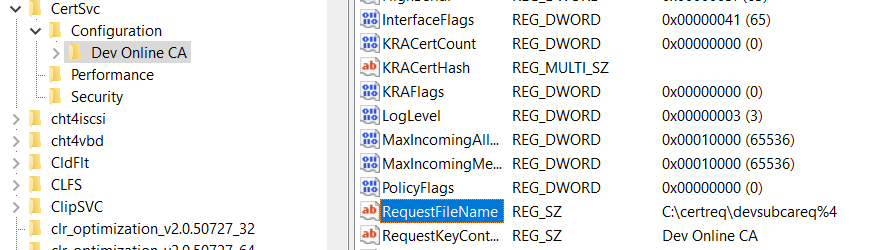

Az elérési utat a registryben találjuk:

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\CA neve. A példában ez a c:\certreq folder

Létrehozva a c:\certreq folder, a certutil parancs lefut.